SCUBA : des audits automatisés pour les objets connectés

Date:

Mis à jour le 07/12/2023

Je suis née début 2018 à Nancy, pour faciliter l'identification des menaces de sécurité qui pèsent sur les "nouveaux" objets connectés. Ces appareils – thermostats, assistants vocaux, interrupteurs, box Internet, compteurs de gaz, systèmes d'éclairage ou de vidéosurveillance... – sont de plus en plus nombreux, tant chez les particuliers que dans les entreprises. « Mais ils sont le plus souvent peu ou pas sécurisés » , observe Abdelkader Lahmadi, enseignant-chercheur à l'Université de Lorraine au sein de l’équipe RESIST, commune à Inria et au Loria. « La principale raison en est que les fabricants doivent limiter au maximum les ressources (capacités de calcul, mémoire, stockage...) nécessaires pour ces appareils : ils doivent être peu chers et consommer peu d'énergie. »

Les objets connectés sont, par définition, connectés à Internet, où ils diffusent en permanence des informations privées vers des applications classiques ou des services en ligne. Ils peuvent également recevoir de l’information, ce qui permet de les faire fonctionner à distance, par exemple. Avec leur multiplication, on observe une augmentation des attaques exploitant certaines de leurs failles pour les détourner de leurs usages principaux et les faire participer à de grandes attaques coordonnées. Ce fut le cas il y a quelques années avec l'infection de centaines de milliers d'objets connectés par un logiciel malveillant appelé Mirai . Les appareils contaminés ont été détournés pour bombarder de requêtes le principal hébergeur français (OVH ), jusqu'à ce qu'il ne puisse plus fonctionner (attaque "par déni de service distribué" de type DDoS).

Je suis composée d’une suite logicielle qui fournit des outils d'audit et de diagnostic à trois grandes catégories d'utilisateurs : les particuliers (ils pourraient être informés du niveau de sécurité de leur objet, via un label), les industriels (certains utilisent déjà SCUBA pour repérer de potentielles vulnérabilités dans leurs produits et y remédier) et les grands spécialistes de la sécurité (ils s'appuient sur SCUBA pour jauger la fiabilité des appareils déployés chez leurs clients).

J’utilise des techniques d'intelligence artificielle, et en particulier de nouveaux algorithmes d'apprentissage automatique (machine learning) alliant des techniques d’apprentissage symboliques et statistiques. Je suis conçue pour évaluer la sécurité des objets connectés de façon automatisée, avec le moins d'intervention humaine possible, et en quasi temps réel.

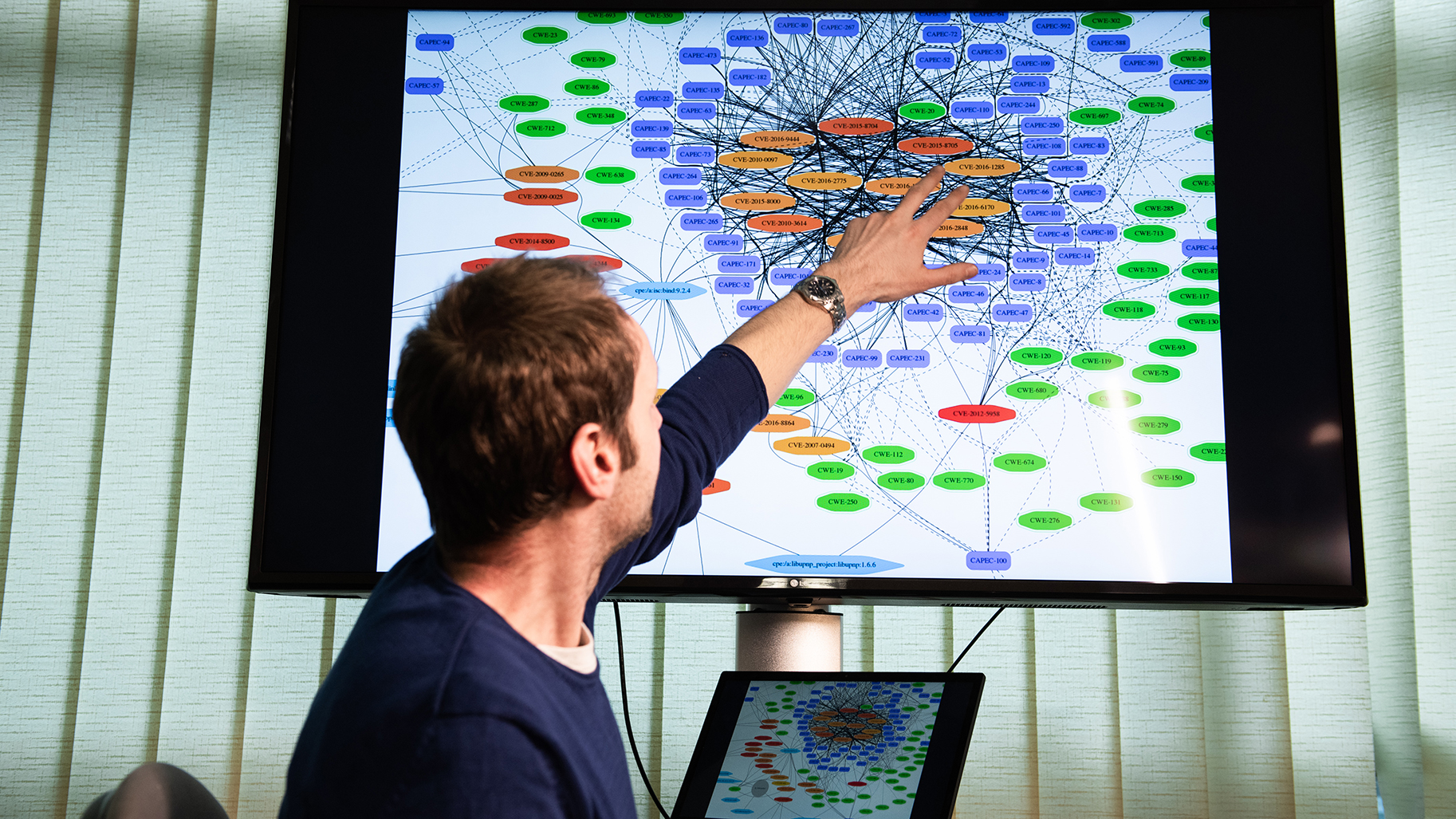

« L’originalité de la plate-forme SCUBA tient au fait qu'elle permet d'auditer la sécurité de l'objet dans son environnement global et non de façon isolée » ,précise Frédéric Beck, un de mes créateurs, aussi ingénieur et responsable technique du laboratoire de haute sécurité du centre de recherche Inria Nancy Grand Est. « Nous nous intéressons aux interactions de l’objet connecté avec tous les éléments qui se situent dans son périmètre » (une ampoule connectée n’est pas soumise au même environnement ni aux mêmes risques si elle est branchée directement sur une prise ou sur un interrupteur également connecté). L'outil établit automatiquement "des graphes de connaissance" sur lesquels figurent les liens susceptibles de relier l’objet à d’autres composantes dont les vulnérabilités sont déjà connues.

Je suis développée par l'équipe de recherche RESIST, qui s’intéresse à tout ce qui touche à la sécurisation et à la supervision des grands systèmes en réseau. Je m'appuie en particulier sur l'expertise en cybersécurité d'Abdelkader Lahmadi et de Jérôme François, chargé de recherche Inria, sur les travaux en matière de protocoles réseaux menés par Frédéric Beck, et sur des développements conduits par Thomas Lacour, ingénieur Inria.

Un de mes principaux enjeux tient à la diversité des protocoles de communication utilisés par les objets communicants : il n'y a pas de standard commun et il y a presque autant de protocoles de communication à prendre en compte que de catégories d'équipements (les caméras et les thermostats, par exemple, utilisent des protocoles différents). Je dois aussi relever le défi de la complexité des algorithmes d'apprentissage automatisés nécessaires : ceux-ci doivent être en mesure de traiter de vastes gisements de données hétérogènes et non structurées, générées par des machines.

Enfin, mes créateurs, forts de l'intérêt suscité dans la sphère industrielle par mon développement, envisagent de créer une startup et de breveter certaines inventions. Je serai peut-être bientôt commercialisée auprès de fabricants d'objets et de sociétés de services en charge de la sécurité.