Sécurité : des chercheurs du LHS de Rennes s’emparent d'un processeur par attaque électromagnétique

Date:

Mis à jour le 15/04/2021

Cela nous a pris du temps. Mais nous y sommes quand même parvenus. Donc, c'est faisable…

Ronan Lashermes est ingénieur de recherche au Laboratoire de haute sécurité créé à Rennes par Inria, CentraleSupelec, le CNRS, la Direction générale de l'armement et la région Bretagne. Depuis quatre ans, il s'intéresse aux attaques par impulsion électromagnétique.

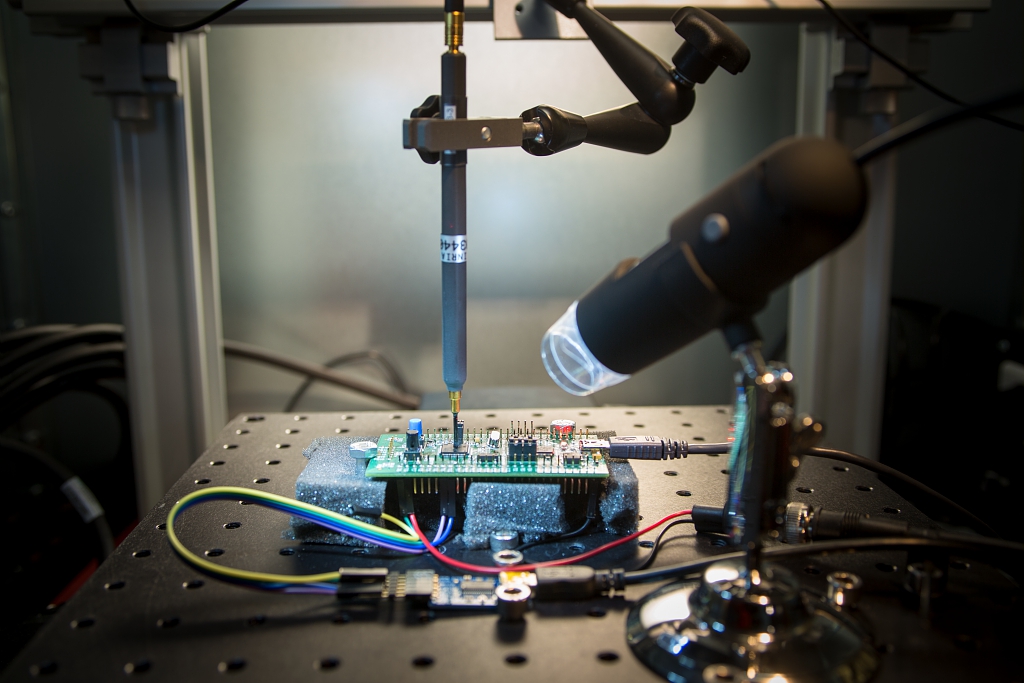

Nous disposons d'un banc d'attaque physique. Ensuite, tout est affaire de dosage. Impulsion trop faible : rien ne se passe. Impulsion trop forte : le processeur crashe. En revanche, entre les deux, il existe une zone très étroite grâce à laquelle nous allons être capables de modifier le comportement de la puce pour injecter des fautes dans le programme qu'elle exécute.

Une première étape de ce travail scientifique consiste à “essayer de mieux comprendre quels signaux il faut envoyer pour obtenir le comportement désiré. Autrement dit : comment s'y prendre pour bien attaquer.” Cette partie vise surtout à appréhender l'effet des signaux sur la puce au niveau physique. Elle a été confiée à Ludovic Chaudepierre dans le cadre d'un postdoctorat conjoint entre Cidre, une équipe Inria spécialisée en sécurité (et commune à CentraleSupelec, le CNRS et l'université de Rennes 1), et l'Institut d'électronique et de télécommunications de Rennes (IETR).

“Historiquement, poursuit Ronan Lashermes, ce type d'attaque a surtout ciblé la cryptographie. Elle visait en particulier les cartes bancaires. Aujourd'hui, celles-ci sont bien protégées. Là où le sujet nous intéresse, c'est que désormais, les transactions se déplacent vers la téléphonie. Or, dans ce domaine, la protection contre ces menaces électromagnétiques se révèle moins bonne. De ce point de vue-là, le monde a effectué un pas en arrière. Et le risque ne concerne pas que la cryptographie. On a des puces qui font autre chose. Du code PIN par exemple. Or la prise de contrôle d'un téléphone reste du ressort de la sécurité. Même chose pour l'Internet des objets.”

Les chercheurs ne se sont pas contentés de mettre à mal les puces les plus simples. "Dans l'équipe Cidre, nous avons aussi un travail de thèse mené par Sebanjila Kevin Bukasa, que j'encadre, pour s'attaquer aux puces complexes et étudier l'impact d'une faute sur la microarchitecture.” Dirigée par Jean-Louis Lanet, responsable du LHS, cette thèse est financée par l'un des leaders mondiaux de la sécurité numérique. Cette recherche s'effectue conjointement avec l'Agence nationale de la sécurité des systèmes d'information (ANSSI). “Nous nous sommes aperçus que nous avions commencé à faire les mêmes expérimentations chacun de notre côté.”

Les puces complexes sont très différentes en termes de nombre de transistors, de vitesse, etc. Personne jusqu'à présent n'avait pu démontrer que l'on pouvait aussi réussir une attaque contre elles. “Eh bien maintenant, c'est chose faite. Car nous y sommes parvenus.” Ces résultats promettent d'avoir des conséquences industrielles importantes, en particulier pour les fabricants de processeurs utilisés en téléphonie.

Dans une optique de sécurité, il va falloir repenser en profondeur la façon dont l'information circule sur ce type de puces. Elles sont constituées de composants qui communiquent entre eux via un réseau. Or ce réseau n'est pas protégé. Une attaque par impulsion électromagnétique peut accéder à l'information qui y transite. Il faut donc sécuriser ce réseau. Et c'est notre message.